În timp ce Kremlinul se luptă cu un roi de atacuri cibernetice din partea hackerilor care sprijină Ucraina, China folosește războiul pentru a spiona Rusia.

Un raport realizat de Check Point Research arată interesul grupărilor Stone Panda & Mustang Panda – presupuse grupări finanțate de către statul chinez – în spionarea sistemelor defensive ale rusiei.

Check Point Research (CPR) au studiat timp de două luni multiple APT-uri (Advance Persistent Threats – Amenințare persistentă avansată) ce țintesc în mod direct entități rusești de interes prin atacuri de tip spear-phishing.

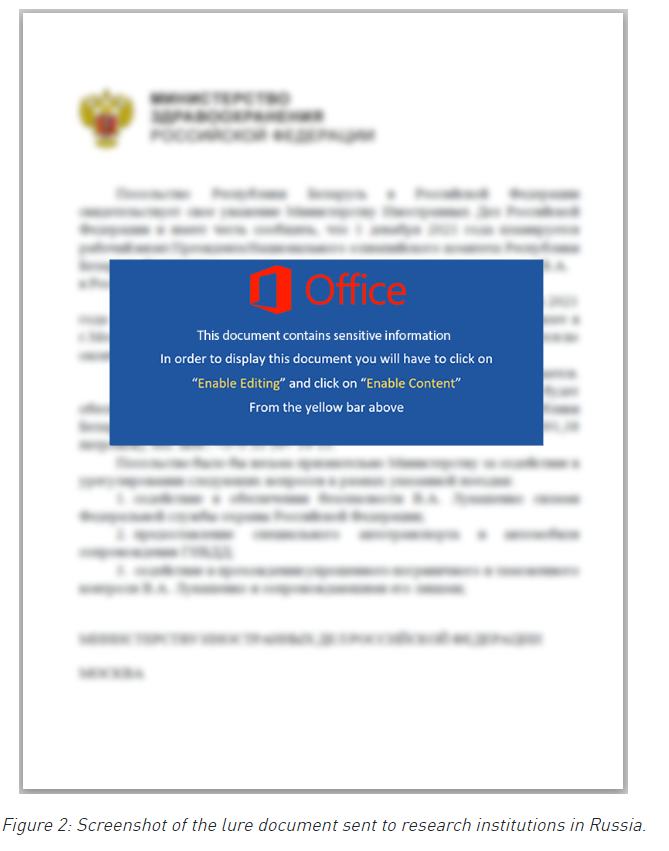

CPR arată în raportul publicat faptul că au fost folosite mailuri false ce impersonau angajați sau oficiali care conțineau atașate fișiere tip Word care infectează utilizatorul odată deschise. Tot aceștia documentează modul prin care fișierul odată executat încearcă să treacă neobservat de sistemele de securitate instalate local prin apeluri dinamice ce fac imposibilă analiza lor.

Se confirmă faptul ca cel puțin două institute de cercetare din domeniul sistemelor de apărare națională din Rusia au primit astfel de mailuri malițioase. Valul de atacuri a fost denumit Twisted Panda.

O altă destinație neconfirmată ce a fost țintită de acest val de atacuri se află în Belarus, țară a carui președinte Alexander Lukashenko este un susținător al lui Vladimir Putin.

Ambele institute ruse țintite aparțin Rostec, grup de companii deținute de statul rus, specializate în zona de apărare națională.

CRP corelează acest val de atacuri cu o campanie de lungă durată lansată împotriva Rusiei încă din Iunie 2021, aparent încă activă.

Backdoor-ul ce se instalează odată cu deschiderea fișierului a mai fost identificat și în trecut de cei de la CRP și poartă numele de SPINNER.

„Scopul acestui backdoor și al campaniei demarate de către gruparea susținută de statul chinez, este colectarea de informații din interiorul institutelor de tehnologie avansată din zona de industrie de apărare ale Rusiei pentru a menține avansul tehnologic al Chinei.” menționează spre final raportul CRP.

Sursa: cybernews.com